Fest steht: Daten, die über das Internet gesendet werden, können abgefangen und mitgelesen werden. Inwieweit das nun jeden einzelnen von uns betrifft, ist nach dem Abhörskandal von Geheimdiensten immer noch nicht ganz klar. Wer es den Datenkraken schwer machen will, kann seine Bewegungen im Internet verschleiern. Wir haben ein paar Tools näher unter die Lupe genommen.

Fest steht: Daten, die über das Internet gesendet werden, können abgefangen und mitgelesen werden. Inwieweit das nun jeden einzelnen von uns betrifft, ist nach dem Abhörskandal von Geheimdiensten immer noch nicht ganz klar. Wer es den Datenkraken schwer machen will, kann seine Bewegungen im Internet verschleiern. Wir haben ein paar Tools näher unter die Lupe genommen.

Es gibt verschiedene Möglichkeiten, Bewegungen im Internet und seine Daten zu verstecken. Natürlich gibt es keine 100 Prozent sichere Lösung, aber man kann es neugierigen Mitlesern schwer machen. Dafür gibt es verschiedene Anonymisierungsdienste und auch Plugins für Browser. Natürlich ist der beste Schutz auch hier der gesunde Menschenverstand.

Anonymisierungsdienste sicher nutzen

Es gibt verschiedene Möglichkeiten seine Bewegungen im Internet umzuleiten, so dass es schwer wird, den eigentlichen Nutzer ausfindig zu machen. Dazu stehen unter anderem TOR oder JonDonym zur Verfügung. Ebenso kann man anonyme Peer-to-Peer-Netzwerke einrichten. Emails lassen sich über Remailer anonym verschicken.

Eine sehr einfache Möglichkeit ist die Nutzung eines Proxys, um sich selbst zu verstecken. Dieses Prinzip nutzen auch Anonymisierungsdienste, jedoch in komplexerer Form. Anstatt also selbst eine Anfrage an einen bestimmten Server im Internet zu richten (z.B. eine Webseite aufzurufen) kann man einen Proxy dazwischen legen, der diese Anfrage stellt und die Daten dann an den eigenen Computer weiterleitet. Der Server der aufgerufenen Webseite sieht nur den Proxy, der die Anfrage stellt, jedoch nicht, an wen diese Daten weitergeleitet werden. Der Internetprovider des Nutzer sieht hingegen nur den Verkehr zwischen Nutzer und dem Proxy, kann also nicht die Verbindung zwischen Nutzer und der aufgerufenen Webseite erkennen.

Bei der Wahl des Proxys ist jedoch auch Vorsicht geboten. Denn nicht alle Proxy-Server verbergen die die Herkunft von Anfragen gegenüber Webservern. Sie teilen dem Webserver mit, dass sie nur ein Proxy sind und übermitteln die IP des Nutzers. Deshalb sollte man nur anonymisierende Proxy-Server nutzen. Diese entfernen alle verräterische Daten aus der ursprünglichen Anfrage.

Der Nachteil der Proxy-Server ist, dass sie nur einen geringen Schutz bieten. Denn der Betreiber der Server kann sehr schnell herausfinden wer mit wem kommuniziert. Denn alle Daten laufen schließlich auf seinen Servern zusammen. Auch kann er die Daten manipulieren, um Schadcode zu verbreiten. Man sollte also bei der Wahl seines Proxy-Anbieters ganz genau hinschauen. Zudem sind Betreiber von Proxy-Servern in manchen Ländern (zum Beispiel in der EU) rechtlich verpflichtet, die anfallenden Kommunikationsdaten zu speichern und bei Strafverfolgungsbehörden im Bedarf auszuhändigen. Eine wirklich sichere Methode ist also die Nutzung eines Proxys nicht mehr.

TOR und JonDonym

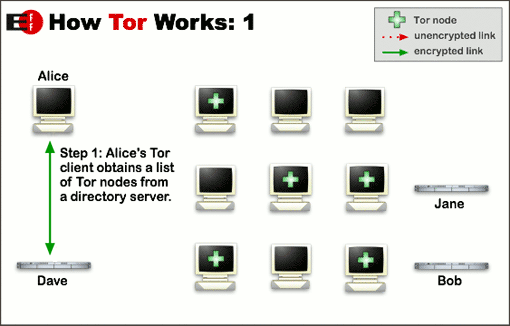

Anonymisierungsdienste wie TOR nutzen ebenfalls Proxyserver. Jedoch werden hier die Anfragen über ein ganzes Netz von Servern weitergeleitet. Das macht es deutlich schwerer, die einzelnen Datenanfragen zurück zu verfolgen. Die einzelnen Knotenpunkte können nur den vorgeschalteten und den nachgeschalteten Server erkennen. Da man seine Anfrage über mehrere Knotenpunkte leiten kann, wird es schwer den tatsächlichen Empfänger und Sender ausfindig zu machen. Zudem wird die Anfrage zerstückelt und über mehrere Server geleitet. Zudem erzeugt das Tor-Netzwerk auch einen eigenen Traffic, so dass es auch die Geheimdienste schwer haben die Anfragen zuzuordnen. Das ist nur im Einzelfall über einen langen Zeitraum möglich und kann nicht in der breiten Masse angewendet werden.

(c) TOR

Da bekannt ist, dass NSA und Co. bereits einige TOR-Knotenpunkte überwachen, haben die Internet-Nutzer natürlich Bedenken, dass auch TOR nicht mehr sicher ist. Doch wie bereits erwähnt ist auch durch die Manipulation der Knoten eine große Abhöraktion vieler Nutzer nicht möglich. Zudem sind die TOR-Knoten in Europa deutlich weniger betroffen als in Amerika.

Dennoch bietet auch TOR keinen uneingeschränkten Schutz. Auch hier gilt, dass der Betreiber selbst, sehr wohl die Datenströme zurückverfolgen kann und auch Schadsoftware einspeisen könnte. Auch wenn einer der Knoten durch Hacker manipuliert wurde, besteht die Gefahr, dass man sich ungewollt Schadcode auf dein heimischen Rechner holt. Auch können die Daten eingesehen werden, wenn keine verschlüsselte (SSL/TLS-) Verbindung zwischen dem Computer des Nutzers und dem Server der Website hergestellt wurde.

Bei der Nutzung von TOR und anderen Anonymisierungsdiensten muss man zudem mit Geschwindigkeitseinbußen rechnen, da die Anfragen über viele Server geleitet werden. Das Übertragen von größeren Datenmengen kann hier wirklich zu einer Geduldsprobe werden.

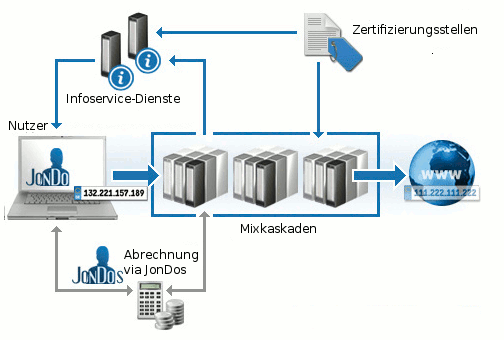

Als Alternative zu TOR gibt es auch noch JonDonym. Dieser Dienst funktioniert nach dem gleichen Prinzip wie TOR: Die Daten werden über mehrere Server geleitet, so dass es schwierig ist eine Verbindung zwischen dem anfragenden und dem angefragten Server herzustellen. Der Unterschied zu TOR ist allerdings, dass man die Anonymisierungskette nicht selbst bestimmen kann. Bei JonDonym werden mehrere Server in sogenannten “Mix-Kaskaden“ vorgegeben. Der Nutzer kann dann nur zwischen diesen vordefinierten Routen wählen.

(c) JonDonym

Bevor ein neuer Server in den Dienst integriert wird, muss sich dessen Betreiber zertifizieren lassen. Damit soll verhindert werden, dass bösartige Betreiber Mix-Server in den Dienst einschleusen und dadurch die Sicherheit der Nutzer gefährden. Es gibt derzeit zwei Zertifizierungsstellen: Die TU Dresden und die JonDos GmbH selbst.

Nachteil ist bei JonDonym, dass einzelne Kaskaden stark überlastet sein können, was zu Verbindungseinbrüchen führt. Kostenlose Betreiber bieten deshalb meist nur geringe Übertragungsraten für den einzelnen Nutzer. Wer komfortabler Surfen möchte, kommt um einen kostenpflichtigen Anbieter kaum herum.

Mix-Betreiber

- AN.ON Team (TU Dresden)

- 3620Systems, LLC

- Delta-Protect Ltd.

- GuruTek

- SpeedPartner GmbH

- SurfSky Ltd.

- Yatrade Ltd.

- M. Behrens

- L. Pimenidis

- C. Gerstl

Kosten

| Tarif | Preis / Monat | Volumen / Monat | Laufzeit | Preis gesamt |

| Flat-M | 8.33 € | 2 GB | 6 Monate | 50 € / $70 |

| 16.67 € | 5 GB | 6 Monate | 100 € / $140 | |

| Volume-S | 650 MB | 6 Monate | 5 € / $7 | |

| Volume-M | 1500 MB | 1 Jahr(e) | 10 € / $14 | |

| Volume-L | 5000 MB | 2 Jahr(e) | 30 € / $42 |

JonDonym ist eigentlich sicherer als TOR, da es durch die Zertifizierung nur schwer möglich ist eigene Server in den Dienst einzuschleusen. Auch die Analyse der Daten ist schwieriger, da viel größere Datenmengen über die einzelnen Kaskaden laufen. Allerdings spielen sich hier zwei Fakten gegenseitig aus: Wird eine Kaskade stärker genutzt, sinkt die Übertragungsrate und der Surfkomfort, die Anonymisierung ist aber wirkungsvoller. Premium-Kaskaden für zahlende Nutzer werden weniger stark genutzt. Dadurch wäre eine Rückverfolgung der Daten leichter möglich.

Auch bei TOR und JoDonym können die Verbindungsdaten zur Strafverfolgung angefordert werden. Wer also Filme und Musik herunterladen will, ist mit diesen Anonymisierungsdiensten keinesfalls auf der sicheren Seite.

Remailer: Anonyme Emails verschicken

Es kann verschiedene Gründe geben, warum man E-Mails unerkannt versenden und empfangen möchte. Vielleicht möchte man sich zu einem politischen Thema äußern oder über illegale Geschäftspraktiken des Arbeitgebers informieren.

Auch hier ist es nicht völlig unmöglich die E-Mails mit einem bestimmten Absender zu verknüpfen, jedoch sehr arbeitsaufwendig. Wie ist das überhaupt möglich? Die E-Mail besteht aus zwei Teilen: Dem Header und dem Body. Als normaler Anwender sieht man im Header kaum mehr als den Absender und den Betreff, es sind jedoch wesentlich mehr Informationen enthalten.

Neben den bekannten “From“ und “To“ Feldern gibt es noch die “Received“-Felder. Diese beschreiben den Weg, den die E-mail genommen hat – ähnlich der Paketverfolgung bei der Post. Zudem gibt das “Date“ Feld den Zeitpunkt des Versands an. Die Identifizierbarkeit hängt von drei Hauptfaktoren ab:

- Der Absender-E-Mail: Hier sollte man keine personenbezogenen Daten verwenden, also kein Abkürzungen des eigenen Namens etc.

- Wie oft wird die E-Mail für verschiedene Kontexte genutzt. Wird ein und dieselbe Mail für viele Zwecke genutzt, können schneller Rückschlüsse auf die Identität gezogen werden.

- Und vor allem, wer kennt die Email-Adresse und deren Besitzer.

Doch wie können E-Mails anonym versendet werden?

Dafür gibt es ebenfalls Dienste, die sogenannte Wegwerf-Adressen anbieten. Man kann über diese Anbieter eine Mail-Adresse generieren, die nur wenige Minuten gültig ist und danach gelöscht wird. Das ist zum Beispiel nützlich, wenn man sich in Foren anmelden oder Software registrieren möchte und außer dem Bestätigungslink keine nervige Werbung erhalten möchte. Diese Adresse bieten einen guten Schutz gegen die Erkennbarkeit. Zwei Anbieter können wir empfehlen.

10minutemail.com – Die Email-Adressen sind 10 Minuten gültig und der Dienstanbieter speichert nach eigenen Angaben keine Daten.

anonbox.net – Auch hier werden nach Angaben des Betreibers – dem Chaos Computer Club – keine Verbindungsdaten aufgezeichnet. Zudem gibt es für diesen Dienst ein Firefox-Addon, was die Verwaltung der Mail-Adressen direkt im Browser ermöglicht.

Es gibt zudem noch die Möglichkeit Emails über Remailer-Mixe zu versenden. Nach Angaben der Anbieter befinden sich die Server im Ausland, zum Beispiel arabischen Ländern. Sie funktionieren nach dem gleichen Prinzip, wie Proxy-Server. Aus dem Header werden alle Informationen entfernt, die E-Mails können mit einer Zeitverzögerung weitergeleitet werden. Jedoch kann man damit keine Anhänge versenden oder E-Mails empfangen. Im normalen E-Mail-Verkehr sind solche Maßnahmen jedoch völlig überzogen. Wer auf solche Dienste zurückgreifen will, wird wohl keine guten Absichten haben. Deshalb werden wir hier auch keine Anbieter vorstellen.

Anonym Surfen mit Plugins, die Spuren verwischen

Viele Webseiten legen Cookies im Cache des Browser ab. Damit ist zum Beispiel eine Autoausfüllung von Formularfeldern möglich, oder ein automatischer Login. Wer im allgemeinen nicht möchte, dass die Webseitenbetreiber die eigenen Bewegungen zurückverfolgen können, kann sich hier mit einer Reihe von Plugin helfen.

Firefox-Addons

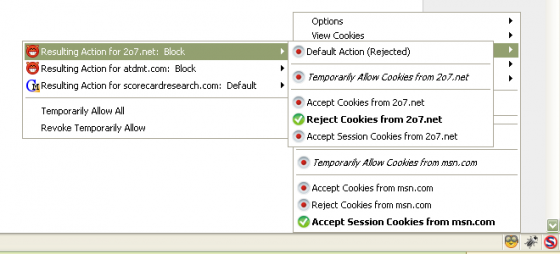

In der Regel sind Cookies nichts Schlimmes, sie machen in der Regel das Surfen komfortabler. Anders sieht es hingegen bei Tracking-Cookies aus. Einige Webseitenbetreiber verwenden diese, um die Bewegungen Ihrer Besucher zu verfolgen. Um Cookies zu managen und sicher zu löschen, gibt es zahllose Erweiterungen für den Firefox-Browser. Zu nennen wären hier vor allem Cookie-Monster und Cookie Manager+.

(c) s1tony – Cookie Monster

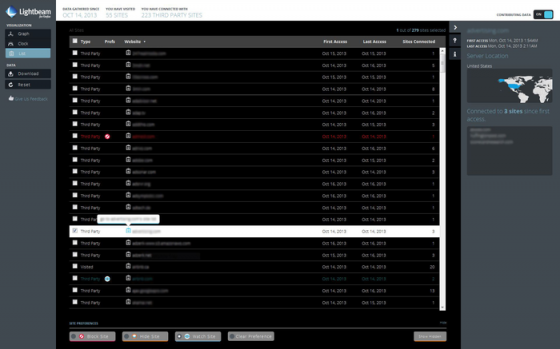

Wer sehen möchte, welche Seiten im Internet ihre Besucher ausspähen, kann dafür ebenfalls ein Addon für Firefox installieren. Das Addon Lightbeam for Firefox visualisiert Tracking-Seiten und kann diese auch blockieren. Die Software macht ausfindig von welchem Standort der Welt Informationen gesammelt werden. Anschließend werden Hinweise gegeben, wie das Tracking durch die jeweilige Seite unterbunden werden kann.

(c) Mozilla

Eine Anleitung wie man einen „Stealthfox“ bekommt

Der erste Schritt ist natürlich die Aktivierung des Privatmodus des Browser. Jetzt werden weniger Daten gespeichert. Es gibt keine Historie mehr, es werden keine Cookies gespeichert oder ein Cache angelegt. Damit kann man schon mal auf dem PC selbst erkennen, wie sich der Nutzer im Internet bewegt. Es gibt allerdings noch Spuren in den Windows-Innereien, wie der Auslagerungsdatei und wer Ahnung hat, findet auch noch Daten im Arbeitsspeicher oder dem Festplatten Cache. Man kann also auf dem PC immer noch sehen, wie man sich im Internet bewegt. Der Privatmodus eignet sich also eher, wenn man verhindern will, dass die Freundin sofort sieht, wenn man ihr eine neue Kette zum Geburtstag bestellt hat.

Mit ein paar Tricks lässt sich aber die Privatsphäre noch ein bisschen ausbauen:

- Alle Plugins entfernen, die man nicht wirklich braucht.

- In den „Einstellungen“ im Punkt „Datenschutz“ öffnen. Unter „Chronik“ biegt man die Voreinstellung um und klickt „nach benutzerdefinierten Einstellungen anlegen“. Wichtig noch: „Die Chronik löschen, wenn Firefox geschlossen wird“ sollte aktiviert sein.

- In den neuen Versionen sammelt Firefox selber viele Daten und schickt diese an Mozilla. Das kann in den Einstellungen unter “Erweitert“ abgestellt werden. Einfach den Haken bei „Firefox-Statusbericht“ rausnehmen.

In der Standardausführung ist der Firefox nicht gerade anonym unterwegs. Man kann jedoch mit Addons seine Spuren wirkungsvoll verschleiern. Ein besonders nützliches Tool ist Cookie Cutter. Es ermöglicht das schnelle und komfortable Löschen von Cookies. Gegen “hartnäckige“ Cookies hilft Better Privacy und wer die Cookies von Anfang an blocken möchte, kann zu NoScript greifen.

Wer anonym unterwegs sein möchte, kann für Firefox GProxy installieren. Dieses Tool schaltet sich zwischen die Kommunikation und sendet eine IP-Adresse als Tarnung anstatt die des Nutzers. Mit diesen Tools ist es zum Beispiel auch möglich in Deutschland gesperrte Youtube-Videos zu schauen.

Sicher mit dem Internet Explorer surfen

Für den Internet Explorer gelten natürlich die gleichen Voraussetzungen wie für den Firefox. Auch dieser Browser ermöglicht den Privatmodus. Für IE und FF ist ein besonders wichtiges Tool das “Web of Trust“. Es verhindert zwar nicht die Datenspur beim Surfen, aber warnt den User zuverlässig für unseriösen Seiten. Für den Internet Explorer konnten wir keine wirklich empfehlenswerten Addons für anonymes Surfen finden. Wer unerkannt im Internet unterwegs sein möchte, sollte lieber auf einen anderen Browser umsteigen.

Mit Chrome unerkannt im Netz unterwegs

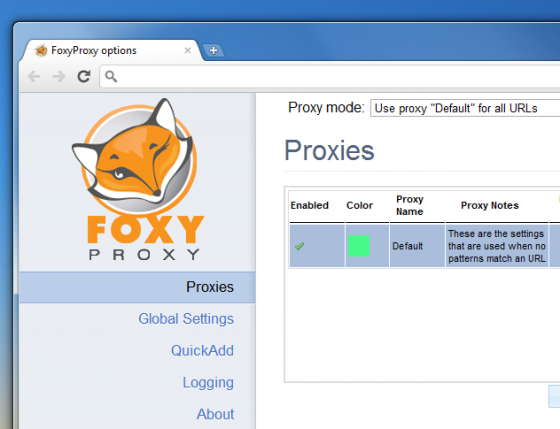

Sicher surfen mit dem Browser der Datenkrake? Ein Widerspruch in sich, aber trotzdem möglich. Auch der Google Browser bietet einen Privatmodus und über das Addon “Stealthy“ kann man sich unerkannt im Netz bewegen. Die Anfragen werden dafür über einen Proxy umgeleitet. Grundsätzlich ist das Addon kostenlos. Man kann hier aber keinen Proxy wählen. Wer eine amerikanische IP benötigt, braucht einen kostenpflichtigen Account. Dieser kostet 5,- Euro monatlich oder 45 Euro für ein ganzes Jahr. Eine Alternative dazu ist FoxyProxy

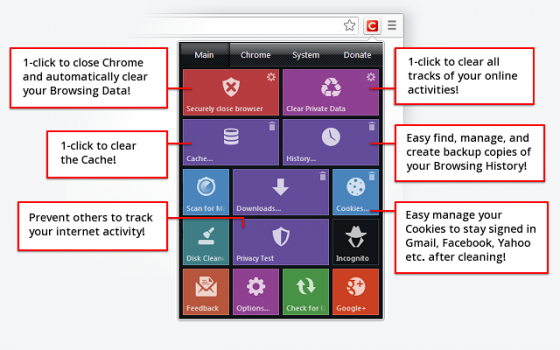

Ebenso gibt es das Addon “NoScript“ für Chrome, welches das automatische Ausführen von Scripten verhindert und so für mehr Sicherheit und Privatsphäre sorgt. Chrome Flags kann dabei helfen Phishing Seiten zu enttarnen, die beispielsweise vorgaukeln wollen, sie seien die Hausbank. Steht der Server in Istanbul wird es sich wohl kaum um die Sparkasse handeln. Mit FlashBlock lassen sich Flashelemente einer Seite blockieren. Diese können nämlich ebenfalls kritische Sicherheitslücken enthalten. Wer neugierige Datensammler aufspüren will kann zu Ghostery greifen. Das Addon erkennt zum Beispiel Google Analytics, Doubleclick oder Facebook Beacon. Das Addon Click&Clean säubert den Cache und den verlauf von Chrome mit nur einem Klick und wenn der Browser geschlossen wird.

Man kann also auch mit Google Chrome sicher im Internet unterwegs sein 😉

Fazit

Es gibt viele Möglichkeiten, seine Spuren im Internet zu verwischen. Einen hundertprozentigen Schutz gibt es jedoch nicht. Grundvoraussetzung ist immer der gesunde Menschenverstand. Man sollte selbst genau wissen, welche Daten man im Internet bereitstellt. Denn ein einmal hochgeladenes Bild wird im WWW nicht so schnell „vergessen“. Wer keine bösen Absichten hat, sondern einfach nicht möchte, dass Provider, Webseitenbetreiber und Co Surfprofile erstellen, ist mit oben genannten Lösungen im Moment gut beraten.

[…] Wir haben die Anonymisierungsdienste, Remailer und verschiedene Addons für Browser hier unter die Lupe genommen: So schützt man seine Daten im Internet – Teil 2: Anonym im Internet […]

Ich meine das Programm ist ganz ok, aber die Verbindung? Grottenschlecht!

Momentan benutze ich http://www.proxybuster.org damit klappt es ohne Probleme!

Ich habe TOR schon sehr oft mehrfach. Jedoch hatte ich immer sehr lahme Verbindungen. Kennt ihr auch das Problem? Mometan ändere ich meine IP mit folgender Website: http://www.proxybuster.org – Klappt bis jetzt immer.